Reff ::

http://thaicert.nectec.or.th/paper/basic/NTPandLAW.phpชื่อเรื่อง : การเทียบเวลาด้วย Network Time Protocol ให้สอดคล้องกับ พรบ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ. 2550

เรียบเรียงโดย : อสมาภรณ์ ฉัตรัตติกรณ์ และชวลิต ทินกรสูติบุตร

เผยแพร่เมื่อ : 27 กุมภาพันธ์ 2551

เนื่องด้วยการประกาศใช้ พรบ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ. 2550 เมื่อวันที่ 18 มิถุนายน 2550 ส่งผลให้ผู้ใช้งานคอมพิวเตอร์ รวมทั้งผู้ดูแลระบบเครือข่ายและคอมพิวเตอร์จำเป็นต้องปฏิบัติตนให้สอดคล้อง กับพรบ. ดังกล่าว เนื้อหาส่วนหนึ่งของพรบ. ได้ระบุถึงความหมายของข้อมูลจราจรทางคอมพิวเตอร์ ดังนี้

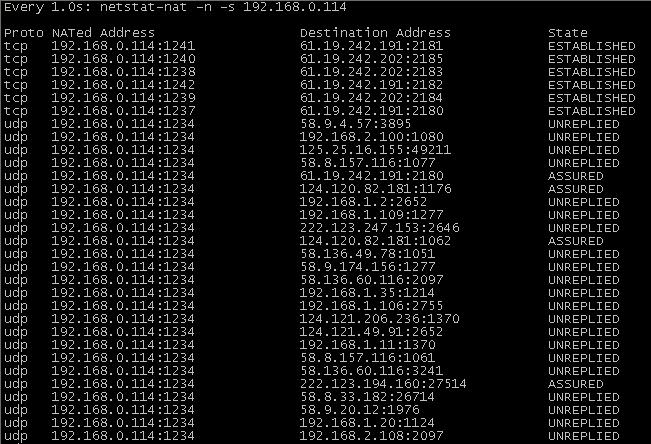

“ข้อมูล จราจรทางคอมพิวเตอร์” หมายความว่า ข้อมูลเกี่ยวกับการติดต่อสื่อสารของระบบคอมพิวเตอร์ ซึ่งแสดงถึงแหล่งกำเนิด ต้นทาง ปลายทาง เส้นทาง เวลา วันที่ ปริมาณ ระยะเวลา ชนิดของบริการ หรืออื่น ๆ ที่เกี่ยวข้องกับการติดต่อสื่อสารของระบบคอมพิวเตอร์นั้น

นอกจากนี้ในพรบ. ยังระบุถึงความสำคัญของข้อมูลจราจรทางคอมพิวเตอร์ที่ใช้เป็นหลักฐานในการ ดำเนินคดีที่เกี่ยวข้องกับการกระทำผิดเกี่ยวกับคอมพิวเตอร์ และในเนื้อหาของมาตราที่ 26 ซึ่งเป็นส่วนที่บังคับให้ผู้ให้บริการต้องปฏิบัติตามในการเก็บรักษาข้อมูล จราจรทางคอมพิวเตอร์ โดยมีเนื้อหาดังนี้

มาตรา ๒๖ ผู้ให้บริการต้องเก็บรักษาข้อมูลจราจรทางคอมพิวเตอร์ไว้ไม่น้อยกว่าเก้าสิบวัน

นับแต่วันที่ข้อมูลนั้นเข้าสู่ระบบคอมพิวเตอร์ แต่ในกรณีจำเป็นพนักงานเจ้าหน้าที่จะสั่งให้ผู้ให้บริการ ผู้ใดเก็บรักษาข้อมูลจราจรทางคอมพิวเตอร์ไว้เกินเก้าสิบวันแต่ไม่เกินหนึ่ง ปีเป็นกรณีพิเศษเฉพาะราย และเฉพาะคราวก็ได้

ผู้ให้บริการจะต้องเก็บรักษาข้อมูลของผู้ใช้บริการเท่าที่ จำเป็นเพื่อให้สามารถระบุตัวผู้ใช้บริการ นับตั้งแต่เริ่มใช้บริการและต้องเก็บรักษาไว้เป็นเวลาไม่น้อยกว่าเก้าสิบวัน นับตั้งแต่การใช้บริการสิ้นสุดลง

ความในวรรคหนึ่งจะใช้กับผู้ให้บริการประเภทใด อย่างไร และเมื่อใด ให้เป็นไปตามที่รัฐมนตรีประกาศในราชกิจจานุเบกษา

ผู้ให้บริการผู้ใดไม่ปฏิบัติตามมาตรานี้ ต้องระวางโทษปรับไม่เกินห้าแสนบาท

หลังจากการประกาศใช้พรบ. ข้างต้น กระทรวงเทคโนโลยีสารสนเทศและการสื่อสารได้ประกาศใช้ หลักเกณฑ์ในการเก็บรักษาข้อมูลจราจรทางคอมพิวเตอร์ของผู้ให้บริการ พ.ศ. 2550 เพื่อเป็นแนวทางปฏิบัติสำหรับผู้ให้บริการประเภทต่างๆ ดำเนินการเก็บรักษาข้อมูลจราจรคอมพิวเตอร์ให้สอดคล้องกับพรบ. กระทำความผิดเกี่ยวกับคอมพิวเตอร์ โดยเนื้อหาในประกาศตอนหนึ่งระบุไว้ว่า

ข้อ ๙ เพื่อให้ข้อมูลจราจรมีความถูกต้องและนำมาใช้ประโยชน์ได้จริงผู้ให้บริการ ต้องตั้งนาฬิกา ของอุปกรณ์บริการทุกชนิดให้ตรงกับเวลาอ้างอิงสากล (Stratum 0) โดยผิดพลาดไม่เกิน ๑๐ มิลลิวินาที

จากประกาศข้างต้นนี้ทำให้ผู้ให้บริการจำเป็นต้องเทียบเวลา จากเวลาอ้างอิงสากล (Stratum 0) โดยผิดพลาดไม่เกิน 10 มิลลิวินาที ในบทความนี้จะกล่าวถึงความรู้พื้นฐานของการเทียบเวลาการเชื่อมต่อของอิน เทอร์เน็ตที่เรียกว่า Network Time Protocol (NTP) และกล่าวถึงการประยุกต์ใช้ NTP ในอุปกรณ์บริการ และเครื่องลูกข่ายของระบบเพื่อให้ระบบสารสนเทศขององค์กรมีความสอดคล้องกับพร บ. และประกาศดังกล่าว

Network Time Protocol (NTP)

เป็นที่เข้าใจกันดีแล้วว่าอุปกรณ์คอมพิวเตอร์ หรืออุปกรณ์เครือข่าย ต่างๆ ในระบบสารสนเทศนั้นมีความสามารถของการรักษาความเที่ยงตรง และแม่นยำของเวลาได้แตกต่างกัน ทั้งนี้ขึ้นอยู่กับปัจจัยหลายด้าน เช่น วัสดุที่ให้สร้างวงจรเวลาของอุปกรณ์คอมพิวเตอร์, อุณหภูมิ, ความชื้น, คลื่นแม่เหล็กไฟฟ้า หรือ ความสม่ำเสมอของพลังงานที่จ่ายให้กับวงจรเวลา เป็นต้น ส่งผลให้อุปกรณ์ต่างกันอาจจะให้ค่าเวลาที่แตกต่างกัน

หากอุปกรณ์คอมพิวเตอร์ หรืออุปกรณ์เครือข่ายในระบบสารสนเทศมีค่าเวลาที่แตกต่างกันแล้วนั้นจะส่งผล ให้เกิดปัญหากับผู้ใช้งาน รวมทั้งผู้ดูแลระบบในการปฏิบัติงานต่างๆ เช่น

- ความคาดเคลื่อนของเวลาในการการแจ้งปัญหาของระบบสารสนเทศ ระหว่างผู้ใช้งาน และผู้ดูแลระบบ

- ความสับสนในการตรวจสอบ และวิเคราะห์เหตุการณ์ต่างๆ เช่น เหตุการณ์การบุกรุก เหตุการณ์ของปัญหาด้านเครือข่าย หรือระบบคอมพิวเตอร์

- ผู้พัฒนามีความสับสนในเวอร์ชันของโค้ดระหว่างการพัฒนา

- มีการใช้งานไฟล์ข้อมูล หรือฐานข้อมูล ที่ซ้อนทับกัน

จากตัวอย่างปัญหาข้างต้นจะเห็นว่าผู้ดูแลระบบ และผู้ใช้งานระบบสารสนเทศมีความจำเป็นต้องทำให้อุปกรณ์คอมพิวเตอร์ และอุปกรณ์เครือข่ายของระบบสารสนเทศในองค์กรมีค่าเวลาเที่ยงตรง และแม่นยำเหมือนกัน

ความรู้พื้นฐานของ NTP

Network Time Protocol (NTP) เป็นโพรโตคอลในระดับ Application Layer ของระบบเครือข่ายแบบ TCP/IP ที่ทำหน้าที่ในการเทียบเวลาระหว่างอุปกรณ์คอมพิวเตอร์ ซึ่งอ้างอิงจาก RFC หมายเลข RFC 778, RFC 891, RFC 956, RFC 958, และ RFC 1305 การทำงานของโพรโตคอลชนิดนี้จะต้องอาศัยเครื่องให้บริการที่เปิดพอร์ตหมายเลข 123 ชนิด UDP ในการรอรับข้อมูลร้องขอการเทียบเวลาจากเครื่องลูกข่าย

ลักษณะการแจกจ่ายเวลาของ NTP นั้นจะอยู่ในรูปแบบลำดับชั้น ที่เรียกว่า “Clock Strata” โดยแบ่งลำดับชั้นของการเทียบเวลาดังนี้

Stratum 0

เป็นอุปกรณ์ของแหล่งกำเนิดเวลา เช่น Atomic clocks, GPS เป็นต้น ซึ่งอุปกรณ์แต่ละชนิดมีข้อดีและข้อเสียแตกต่างกัน เช่น การประยุกต์ใช้ GPS จะมีต้นทุนที่ต่ำกว่า Atomic clock มาก แต่จะมีเสถียรภาพที่น้อยกว่า หากสภาพอากาศไม่เหมาะสม GPS จะไม่สามารถรับสัญญาดาวเทียมได้ เป็นต้น

Stratum 1

เป็นเครื่องคอมพิวเตอร์แม่ข่ายที่เชื่อมต่อกับ stratum 0 ได้รับค่าเวลามาจาก stratum 0 โดยตรงผ่านการเชื่อมต่อในระบบคอมพิวเตอร์ เช่น RS-232 เป็นต้น

Stratum 2

เป็นเครื่องคอมพิวเตอร์ที่ร้องขอการเทียบเวลาจากเครื่อง คอมพิวเตอร์แม่ข่าย stratum 1 ผ่านระบบเครือข่าย TCP/IP ด้วยการใช้งาน NTP เครื่องคอมพิวเตอร์ในระดับนี้อาจจะร้องขอการเทียบเวลาจาก stratum 1 ได้มากกว่า 1 แหล่งเพื่อรองรับการทำงานแบบทดแทนกันเมื่อไม่สามารถเข้าถึง stratum 1 ตัวใดตัวหนึ่งก็จะสามารถร้องขอการเทียบเวลาจาก stratum 1 ตัวอื่นได้ต่อไป

นอกจากนี้เครื่องคอมพิวเตอร์ใน stratum 2 สามารถเทียบเคียงเวลาระหว่างกันแบบ peer-to-peer เพื่อรักษาเวลาให้เทียบเท่ากันในระดับเดียวกัน

Stratum 3

เป็นเครื่องคอมพิวเตอร์ที่ร้องขอการเทียบเวลาจากเครื่อง คอมพิวเตอร์แม่ข่าย stratum 2 ผ่านระบบเครือข่าย TCP/IP ด้วยการใช้งาน NTP เครื่องคอมพิวเตอร์ในระดับนี้จะสามารถอ้างอิง stratum 2 ได้มากกว่า 1 แหล่ง และสามารถทำงานในรูปแบบ peer-to-peer ได้เช่นเดียวกัน NTP นั้นสามารถรองรับระดับของการเทียบเวลาได้ถึง 16 ระดับ

รูปลำดับชั้นของการเทียบเวลาใน NTP

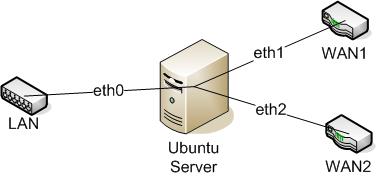

การประยุกต์ใช้ NTP

รูปแบบการทำงานของ NTP จะอยู่ในลักษณะของ Server-Client ซึ่ง Server จะทำหน้าที่แจกจ่ายเวลาให้กับ Client ที่อยู่ในระดับ stratum ที่ต่ำกว่า แนวทางการเทียบเวลาให้สอดคล้องกับพรบ. นั่นคือการกำหนดให้ Client ภายในเครือข่ายขององค์กรขอเทียบเวลาจากเครื่องให้บริการ NTP ในระดับ stratum 1 ซึ่งในปัจจุบันมีเครื่องให้บริการขอเทียบเวลาในรูปแบบ NTP อยู่มากมาย เช่น NTP pool Project (

http://www.pool.ntp.org/) , Stratum One Time Server Project (

http://support.ntp.org/bin/view/Servers/StratumOneTimeServers) และ ThaiCERT ยังมีบริการ stratum 1 ที่ชื่อ clock.thaicert.org เป็นต้น คู่มือเบื้องต้นของการปรับแต่งอุปกรณ์เครือข่าย หรืออุปกรณ์สามารถศึกษาเพิ่มเติมได้จาก คู่มือการใช้บริการ Time Server